Integritätsschutz ist Pflicht – nicht nur Empfehlung

In modernen IT-Sicherheitsstandards wie dem BSI IT-Grundschutz oder der ISO 27001 ist der Schutz der Software-Integrität verpflichtend. Anwendungen, Skripte, Tools und Konfigurationen müssen eindeutig einer Quelle zugeordnet und vor unautorisierten Änderungen geschützt sein.

Das gilt insbesondere für:

- Skripte in Produktionssystemen

- Makros in Office-Dokumenten

- Installationspakete und Updater

- automatisierte Konfigurationen und Deployment-Prozesse

Unsignierter Code ist ein Risiko – technisch, organisatorisch und rechtlich.

Wo Code Signing im BSI-Grundschutz auftaucht

In den folgenden Bausteinen des IT-Grundschutz-Kompendiums ist Code Signing direkt oder indirekt verankert:

- APP.1.1 Allgemeines Anwendungsdesign

- APP.3.1 Entwicklung und Pflege von Webanwendungen

- OPS.1.1 Allgemeiner IT-Betrieb

- SYS.1.4 Serverbetriebssystem

- CON.2 Softwarebereitstellung und -verteilung

Dort heißt es u. a., dass:

- nur vertrauenswürdige Software ausgeführt werden darf

- Integritätsprüfungen durchzuführen sind

- Softwareänderungen nachvollziehbar dokumentiert und geprüft sein müssen

- ein geeignetes Signaturverfahren einzusetzen ist

Was bedeutet das konkret?

Unternehmen müssen sicherstellen, dass nur autorisierter, geprüfter und signierter Code ausgeführt wird – sowohl bei der Softwareverteilung als auch bei internen Automatisierungen (z. B. Office-Makros, Scripts, APIs).

Typische Anforderungen sind:

- Code Signing für

.exe,.dll,.msi,.jar,.ps1,.bat,.xlsm,.docm, etc. - Verwendung eines vertrauenswürdigen Zertifikats

- Ablage des Schlüssels in einer sicheren Umgebung (z. B. HSM)

- Dokumentation aller Signaturen für Revisionssicherheit

- automatische oder manuelle Prüfung auf Schadfunktionen

Herausforderungen in der Praxis

Viele Unternehmen tun sich schwer mit der praktischen Umsetzung:

- Zertifikate werden manuell verwaltet oder fehlen

- Der Signaturprozess ist nicht automatisiert

- Es gibt keine klare Freigaberegelung für kritische Makros

- Sicherheitslücken entstehen durch Schatten-IT und individuelle „Makro-Tricks“

- Die Nachvollziehbarkeit im Auditfall ist unzureichend

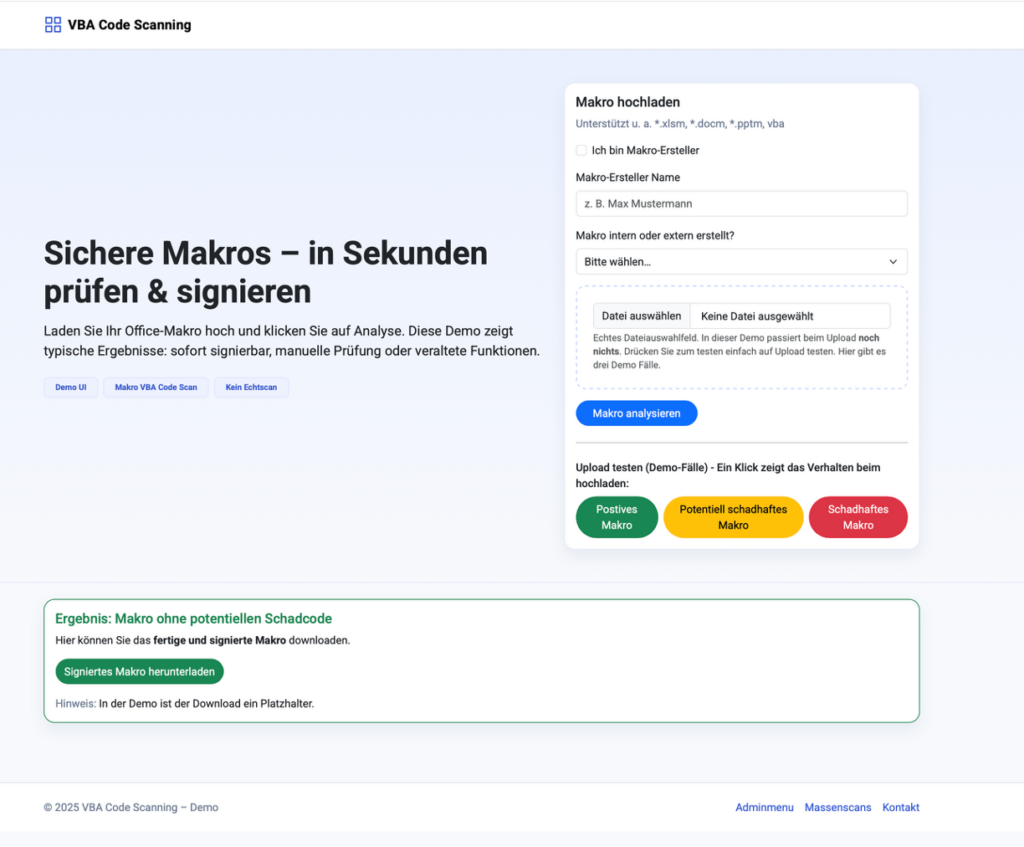

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Tipp: Hier gibt es eine Info PDF zum Makro Signatur Tool

Unsere Lösung für BSI-konformes Code Signing

Wir bieten eine Softwarelösung, die speziell für den Einsatz in sicherheitskritischen Umgebungen entwickelt wurde:

- Zentrale Steuerung aller Signaturen – egal ob Makros, Skripte oder Softwarepakete

- Integrierte Sicherheitsprüfung vor der Signatur (optional konfigurierbar)

- Zeitstempel und Zertifikatsmanagement inkl. HSM-Unterstützung

- Detailliertes Logging aller Vorgänge für Audits

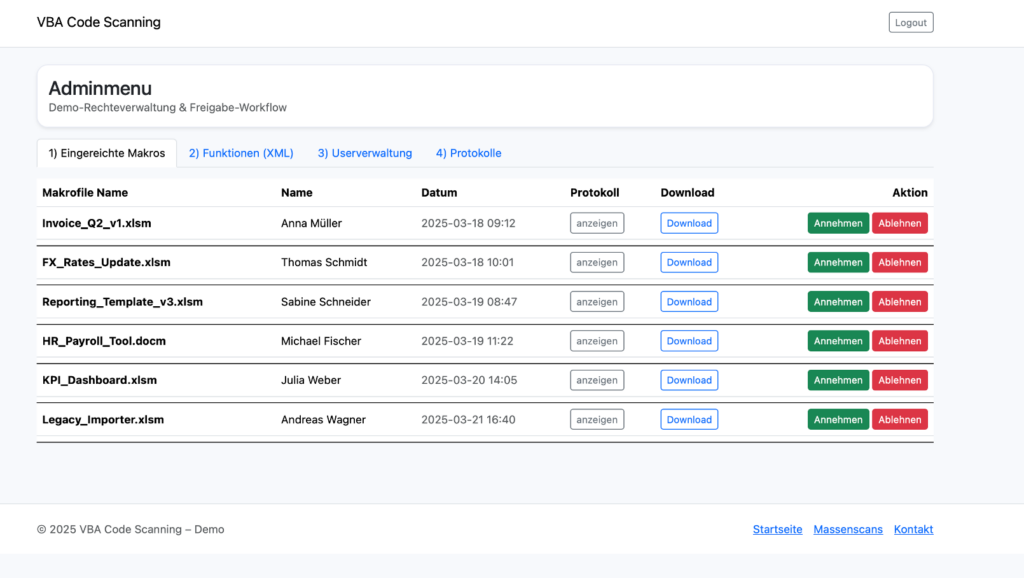

- Manuelle Freigabeprozesse bei kritischem Code

- REST API und CLI für CI/CD und automatisierte Prozesse

Unsere Lösung erfüllt die typischen Anforderungen aus BSI-, ISO- und internen ISMS-Richtlinien – und lässt sich in bestehende Prozesse nahtlos integrieren.

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Fazit

Code Signing ist kein „Add-on“, sondern eine Pflichtmaßnahme im BSI-Grundschutz. Wer unsignierten Code einsetzt, riskiert nicht nur technische Schwachstellen, sondern auch die Nichterfüllung gesetzlicher und vertraglicher Anforderungen.

VBA-Makro-Prüfung & Signatur – unsere Softwarelösung

Wir haben eine tolle Software, die VBA-Makros im Self Service auf Schadcode prüft und signiert.

Hier geht es zur Online-Demo. Melden Sie sich gern bei uns für eine individuelle Vorführung.

Zusätzlich helfen wir Ihnen bei der Ablösung von Makros – von der Bestandsaufnahme bis zur sicheren Migration. Nehmen Sie gerne Kontakt auf!

Mit einer automatisierten, nachvollziehbaren und abgesicherten Signaturlösung sind Sie auf der sicheren Seite – technisch wie auditseitig.

Interesse an einer BSI-konformen Lösung?

Image: https://pixabay.com/illustrations/windows-microsoft-logo-wallpaper-6281710/