VSTO-Add-ins sicher einsetzen – Prüfung und Signierung in Microsoft Office

Einleitung

In diesem Artikel geht es um VSTO-Add-ins – und unten stellen wir unsere Softwarelösung vor.

Microsoft Office ist nach wie vor eine der meistgenutzten Business-Anwendungen weltweit. Um den Funktionsumfang von Excel, Word oder Outlook zu erweitern, setzen viele Unternehmen auf VSTO-Add-ins (Visual Studio Tools for Office). Diese Add-ins können produktive Workflows enorm beschleunigen – vom automatisierten Berichtswesen bis zur Integration externer Systeme.

Doch genau diese Erweiterungen bergen Risiken: Unsachgemäß entwickelte oder manipulierte Add-ins können zu Datenverlust, Fehlfunktionen oder sogar gezielten Angriffen führen. Darum stellt sich die Frage: Wie lassen sich Office Add-ins prüfen und wie kann man VSTO signieren, um maximale Sicherheit zu gewährleisten?

Was sind VSTO-Add-ins?

VSTO-Add-ins sind mit Microsoft Visual Studio erstellte Erweiterungen für Office-Anwendungen. Sie basieren auf .NET-Technologie und können sehr tief in die jeweilige Office-App eingreifen.

Beispiele für den Einsatz:

- Automatisierte Datenimporte aus ERP-Systemen in Excel

- Spezielle Analyse-Tools für Finanz- und Controlling-Abteilungen

- Erweiterte Dokumentenvorlagen und Workflows in Word

- CRM-Integration in Outlook

VSTO-Add-ins lassen sich sowohl lokal verteilen als auch über Unternehmensrichtlinien zentral bereitstellen.

Risiken unsignierter oder ungeprüfter Add-ins

So nützlich Add-ins sind – sie laufen im Kontext der Office-Anwendungen und haben damit Zugriff auf sensible Daten. Ohne Signierung und Prüfung entsteht ein erhebliches Risiko:

- Manipulierte Add-ins: Schadcode kann unbemerkt eingeschleust werden.

- Unklare Herkunft: Anwender wissen oft nicht, ob ein Add-in vertrauenswürdig ist.

- Integritätsprobleme: Bei ungesicherten Add-ins ist nicht nachweisbar, ob sie verändert wurden.

- Compliance-Verstöße: Unternehmen müssen nachweisen, dass eingesetzte Software geprüft und freigegeben wurde.

Das einfache Installieren von Add-ins ohne Kontrollmechanismen ist daher besonders in regulierten Branchen ein No-Go.

VSTO signieren – warum ist das wichtig?

Die digitale Signatur eines Add-ins ist vergleichbar mit einem Sicherheitszertifikat: Sie belegt die Herkunft und stellt sicher, dass das Add-in seit der Signierung nicht verändert wurde.

Vorteile der Signatur:

- Vertrauenswürdigkeit: Anwender sehen sofort, von welchem Herausgeber das Add-in stammt.

- Integritätsschutz: Manipulationen nach der Signierung werden erkannt.

- Kompatibilität: Viele Unternehmensrichtlinien und Gruppenrichtlinien lassen nur signierte Add-ins zu.

- Compliance: Digitale Signaturen erfüllen regulatorische Anforderungen.

Damit wird deutlich: Wer ein VSTO-Add-in im professionellen Umfeld einsetzen will, kommt um die Signatur nicht herum.

Es gibt auch eine spezielle Version, welche Powershell und Python Scripte prüfen kann. Mehr Informationen gibt es hier!

Office Add-in prüfen – welche Methoden gibt es?

Neben der Signierung ist die Prüfung von Add-ins ein weiterer zentraler Baustein. Unternehmen müssen sicherstellen, dass nur saubere, geprüfte und vertrauenswürdige Erweiterungen im Einsatz sind.

Prüfansätze im Überblick:

- Codeanalyse

- Überprüfung auf gefährliche API-Aufrufe

- Suche nach Netzwerkverbindungen oder Dateioperationen

- Sandbox-Tests

- Add-ins in isolierten Testumgebungen ausführen

- Verhalten überwachen, bevor sie in der Produktion freigegeben werden

- Integritätsprüfung

- Vergleich von Hashwerten zwischen Versionen

- Sicherstellen, dass keine unerlaubten Änderungen eingeflossen sind

- Dokumentation & Freigabeprozess

- Jedes Add-in erhält eine Beschreibung, Versionierung und eine Freigabe durch die IT-Abteilung

- Regelmäßige Re-Audits

- Auch bereits freigegebene Add-ins sollten regelmäßig geprüft werden

Weiter unten im Artikel zeigen wir unsere Softwarelösung.

Bevor wir darauf eingehen, lohnt ein Blick auf Best Practices, die jedes Unternehmen beachten sollte.

Best Practices für sichere VSTO-Add-ins

- Nur vertrauenswürdige Quellen nutzen: Add-ins sollten ausschließlich aus internen Entwicklungsabteilungen oder von zertifizierten Partnern stammen.

- Signaturpflicht einführen: Kein Add-in darf produktiv eingesetzt werden, ohne digital signiert zu sein.

- Rollen und Rechte festlegen: Nur Administratoren dürfen Add-ins installieren und verteilen.

- Logging & Monitoring aktivieren: Jede Installation und Ausführung sollte protokolliert werden.

- Notfallmechanismen vorbereiten: Bei Sicherheitsvorfällen muss ein schnelles Entfernen von Add-ins möglich sein.

Durch diese Maßnahmen können Unternehmen das Risiko erheblich reduzieren.

VSTO signieren – Schritt für Schritt

Die Signierung von VSTO-Add-ins erfolgt typischerweise über Code Signing Certificates.

Ablauf:

- Zertifikat beschaffen: Von einer anerkannten Zertifizierungsstelle (z. B. DigiCert, GlobalSign).

- Projekt in Visual Studio konfigurieren: Signatur-Einstellungen im Projekt hinterlegen.

- Signierung beim Build: Das Add-in wird beim Erstellen automatisch mit dem Zertifikat signiert.

- Verteilung im Unternehmen: Über Gruppenrichtlinien oder zentrale Deployment-Tools.

- Überprüfung auf Client-Seite: Office prüft automatisch, ob die Signatur gültig ist.

Damit ist sichergestellt, dass nur unveränderte und authentische Add-ins zum Einsatz kommen.

Praxisbeispiel: Risiken in der Realität

Ein mittelständisches Unternehmen nutzte ein selbst entwickeltes VSTO-Add-in zur Automatisierung von Finanzberichten. Das Add-in wurde ohne Signatur verteilt.

Nach einigen Monaten bemerkte man, dass ein Mitarbeiter unbefugt Änderungen am Code vorgenommen hatte. Diese führten dazu, dass bestimmte Summen in Excel verfälscht wurden – mit erheblichen Folgen für interne Reports.

Erst durch eine spätere Prüfung fiel die Manipulation auf. Wäre das Add-in von Beginn an signiert und regelmäßig geprüft worden, hätte dieser Vorfall verhindert werden können.

Compliance und Governance

Gerade in Branchen wie Finanzwesen, Gesundheitswesen oder öffentlicher Verwaltung ist es essenziell, Office Add-ins prüfen und VSTO signieren zu können.

- ISO 27001: fordert Maßnahmen zur Sicherstellung von Integrität und Nachvollziehbarkeit.

- DSGVO: verpflichtet Unternehmen, personenbezogene Daten vor unbefugtem Zugriff zu schützen.

- Interne IT-Richtlinien: verlangen revisionssichere Dokumentation und Prüfberichte.

Eine konsequente Add-in-Prüfung ist also nicht nur eine Frage der Technik, sondern auch ein Compliance-Thema.

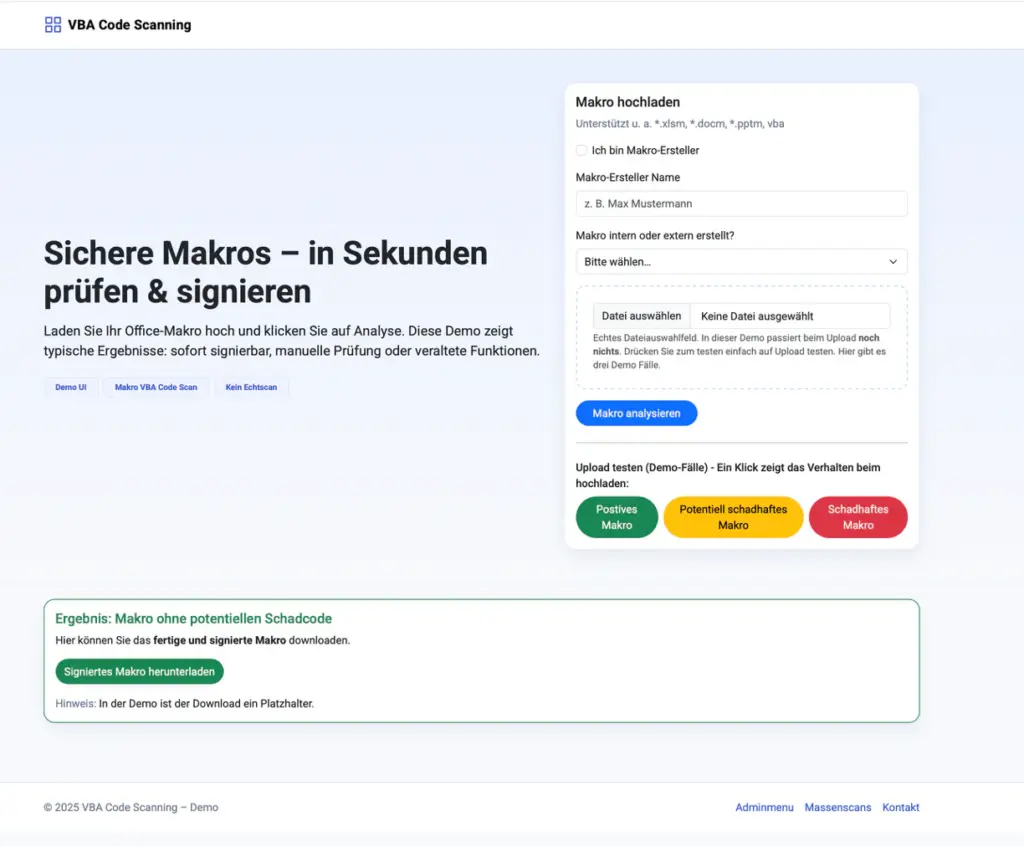

Unsere Softwarelösung

Unternehmen brauchen mehr als manuelle Kontrollen – sie benötigen eine automatisierte Lösung, die Add-ins prüft und Signaturen verwaltet.

Funktionen unserer Lösung:

- Automatische Prüfung von Add-ins auf verdächtigen Code

- Digitale Signaturverwaltung für VSTO-Projekte

- Zentrale Dokumentation aller Versionen und Freigaben

- Berichtsfunktion für Audits und Compliance-Anforderungen

- Nahtlose Integration in Microsoft 365-Umgebungen

Damit lässt sich sowohl die Entwicklung als auch der Betrieb von VSTO-Add-ins auf eine sichere Basis stellen.

Fazit

VSTO-Add-ins sind ein mächtiges Werkzeug, um Microsoft Office gezielt zu erweitern. Doch ohne Signatur und Prüfung stellen sie ein erhebliches Risiko dar.

Unternehmen, die auf Sicherheit und Compliance setzen, sollten Add-ins konsequent signieren und durch geeignete Prüfsoftware überwachen. So lassen sich Manipulationen vermeiden, Integrität nachweisen und regulatorische Anforderungen erfüllen.

Unsere Software unterstützt die Prüfung und Signatur von VSTO-Add-ins für maximale Sicherheit.

Script-Prüfung & Signatur – unsere Softwarelösung

Wir haben eine Software, die jede Art von Skript (z. B. PowerShell, Python, Batch, WSH, Office) auf Schadcode prüft und signiert – und wir führen sie Ihnen gern live vor.

Hier geht es zur Online-Demo. Melden Sie sich gern bei uns für eine individuelle Vorführung.

Zusätzlich unterstützen wir Sie bei der Ablösung von Makros und Skripten – von der Bestandsaufnahme bis zur sicheren Migration. Nehmen Sie gerne Kontakt auf!

https://pixabay.com/illustrations/computer-monitor-code-office-8779040

https://agile-unternehmen.de/office-scripts-pruefen-signieren-tools-und-governance-ansaetze