Blindes Signieren ist riskant – und oft ein Compliance-Verstoß

In vielen Unternehmen werden Signaturprozesse technisch korrekt umgesetzt – aber ohne vorherige Sicherheitsprüfung. Das bedeutet: Selbst Makros, die gefährliche Funktionen wie Shell, CreateObject("WScript.Shell") oder Webzugriffe enthalten, können durch ein digitales Zertifikat „vertrauenswürdig“ erscheinen.

Ein solcher Prozess stellt ein erhebliches Risiko dar:

- Interne Skripte mit gefährlichen Befehlen gelangen in die Produktion

- Malware kann unter einem echten Zertifikat verbreitet werden

- Unternehmen verlieren Vertrauen bei Partnern, Behörden oder Kunden

- Audits nach ISO 27001 oder BSI-Standards können scheitern

Die Lösung: Nur sauber geprüfter Code darf signiert werden.

Unsere Lösung: Sicherheitsprüfung vor der Signatur – automatisiert, nachvollziehbar, sicher

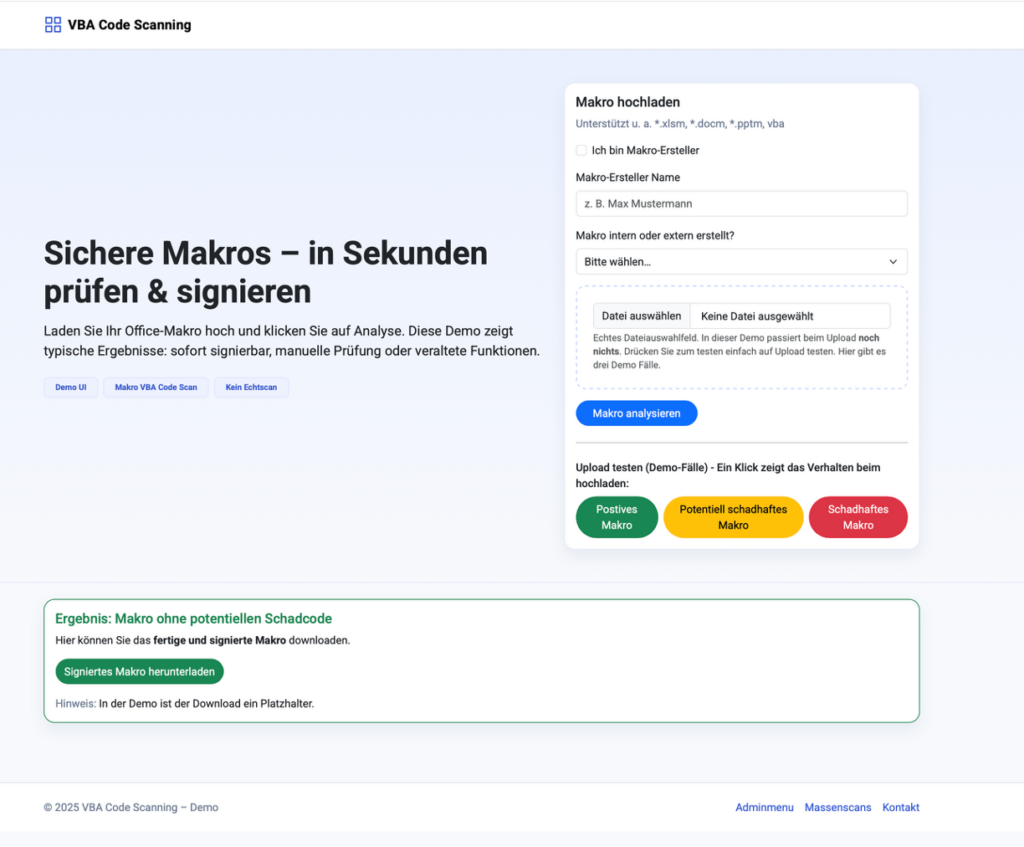

Unsere Signaturlösung integriert eine umfassende Code-Prüfung vor der Signierung. Jedes Makro oder Skript wird zunächst auf kritische Muster und Verhaltensweisen analysiert – je nach Konfiguration automatisch oder durch Freigabeprozesse im Backend.

Beispiele für erkennbare Schadcode-Muster:

- Shell-Befehle:

Shell("cmd.exe"),Exec("powershell.exe") - Dateioperationen außerhalb zulässiger Pfade

- verdächtige COM-Objekte (

CreateObject("Scripting.FileSystemObject")) - verschleierter oder dynamisch generierter Code

- Internetverbindungen (z. B.

URLDownloadToFile,XMLHTTP)

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Tipp: Hier gibt es eine Info PDF zum Makro Signatur Tool

Ergebnis der Prüfung – und was dann passiert

Wird kein Risiko erkannt, wird die Datei automatisch digital signiert und bereitgestellt.

Wird potenziell schadhafter Code gefunden, passiert Folgendes:

- Die Zeile und das Muster werden im Prüfbericht hervorgehoben (z. B.

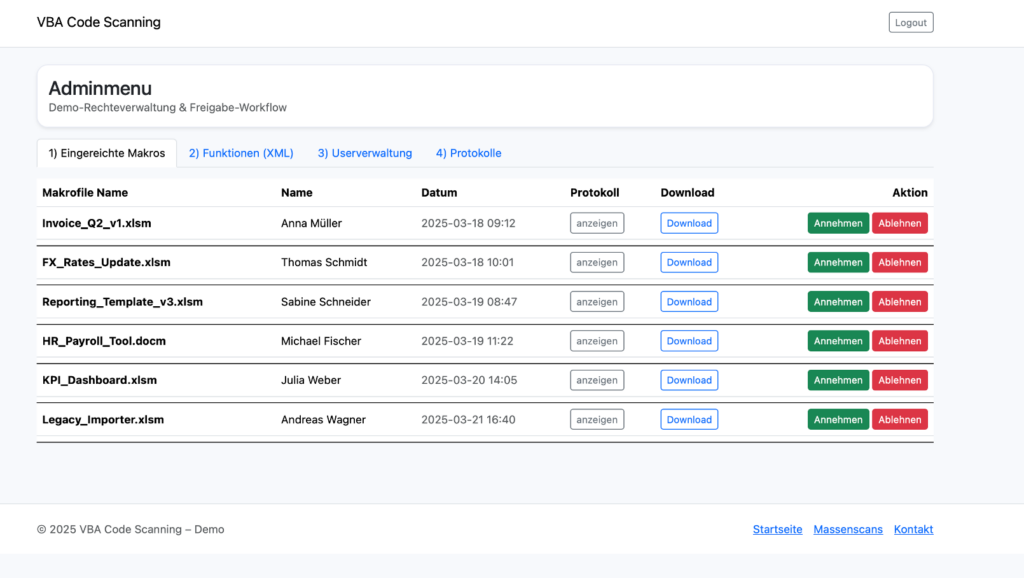

Exec("cmd.exe")in Zeile 42) - Die Datei erscheint im Makro-Portal Backend zur manuellen Prüfung

- IT-Sicherheitsbeauftragte können per Button freigeben oder ablehnen

- Optional: Kommentare und Begründungen werden dokumentiert (z. B. „System-Makro, bekannt und freigegeben“)

So kombinierst du automatische Effizienz mit manueller Kontrolle bei Bedarf.

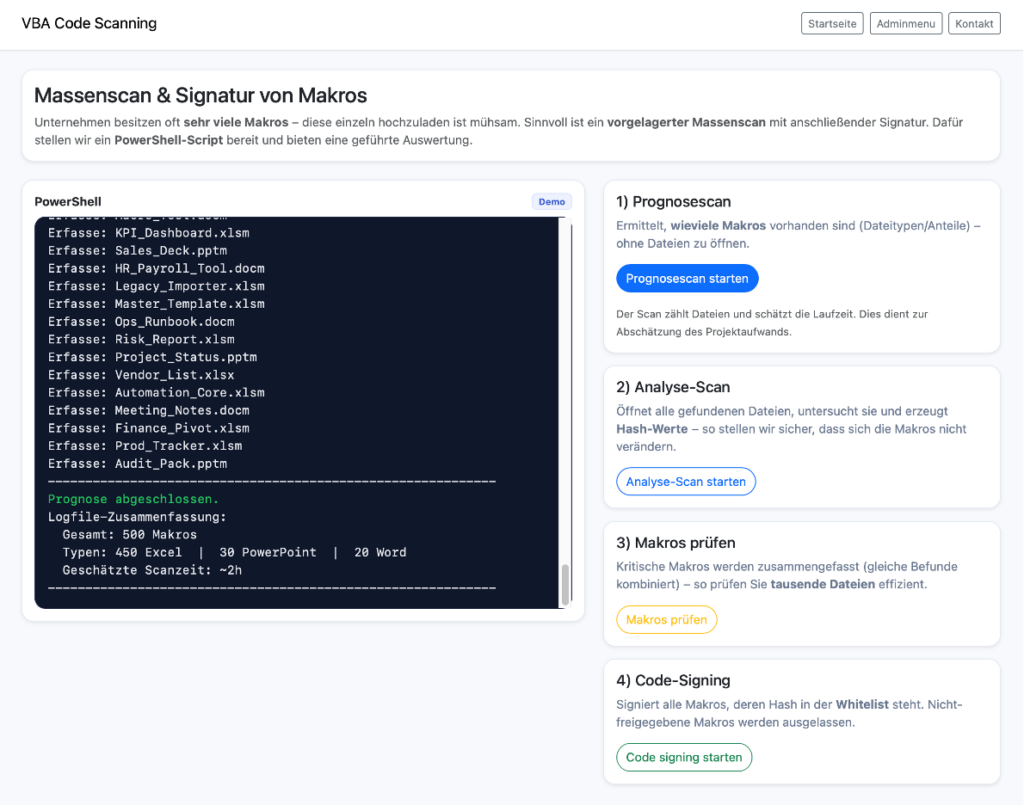

Massenprüfung im Dateisystem – mit intelligenter Signaturvergabe

Zusätzlich bietet unsere Lösung ein CLI-basiertes Massenscan-Skript, das ganze Verzeichnisse (z. B. Netzlaufwerke, Projektordner, Archivpfade) analysieren und signieren kann.

Highlights:

- Prüfung von bis zu 100.000 Dateien in einem Durchlauf

- Filterung nach gefährlichen Makros oder Scripten

- Automatische Signaturvergabe bei bestandenem Scan

- Quarantäne und Reporting bei verdächtigen Dateien

- Export als CSV oder JSON für Audits

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Kontextanalyse inklusive:

Um Wiederholungen und unnötige Prüfprozesse zu vermeiden, nutzen wir eine intelligente Kontextanalyse. Dabei werden gleichartige Makros automatisch zusammengefasst. Codezeilen, die bereits einmal freigegeben wurden, müssen nicht tausendfach erneut geprüft werden. Ein spezielles Hashwertverfahren sorgt für sichere Wiedererkennung von bekannten Codemustern – unabhängig vom Speicherort oder Dateinamen.

Beispielhafte Ausgabe:

yamlKopierenBearbeitenLaufwerk D geprüft.

5000 Makros gefunden.

2500 Makros konnten freigegeben werden.

1000 müssen geprüft werden.

VBA-Makro-Prüfung & Signatur – unsere Softwarelösung

Wir haben eine tolle Software, die VBA-Makros im Self Service auf Schadcode prüft und signiert.

Hier geht es zur Online-Demo. Melden Sie sich gern bei uns für eine individuelle Vorführung.

Zusätzlich helfen wir Ihnen bei der Ablösung von Makros – von der Bestandsaufnahme bis zur sicheren Migration. Nehmen Sie gerne Kontakt auf!

Fazit: Sicherheit und Vertrauen beginnen vor dem Signieren

- Digitale Signaturen allein reichen nicht – sie müssen durch eine klare Sicherheitslogik ergänzt werden. Unsere Lösung schließt diese Lücke:

- Keine unkontrollierte Signierung mehr.

- Sauber geprüfte Makros und Skripte.

- Nachvollziehbare Freigabeprozesse.

- Auditfähigkeit und BSI- oder ISO-Konformität.

- Sie wollen Ihre Signaturprozesse absichern? Gern richten wir eine Demo-Instanz für Sie ein.

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Image: https://pixabay.com/illustrations/binary-code-binary-binary-system-475664/