Warum Software signieren?

Digitale Signaturen garantieren die Integrität und Herkunft von Software. Systeme wie Windows, macOS oder Antivirenlösungen überprüfen beim Ausführen einer Datei automatisch, ob sie signiert ist – und ob diese Signatur vertrauenswürdig ist.

Fehlt sie, erscheint eine Warnung oder die Ausführung wird blockiert. Für Entwickler und Unternehmen bedeutet das: Ohne Signatur keine sichere Verteilung.

Schritt-für-Schritt: Software signieren unter Windows

Unter Windows kommt das Authenticode-Verfahren zum Einsatz. Es funktioniert mit .exe, .dll, .msi und .cab-Dateien.

Sie benötigen:

- Ein gültiges Code Signing-Zertifikat (z. B. von DigiCert, Sectigo oder SwissSign)

- Das Tool

signtool.exe(Teil der Windows SDK) - Optional: ein Timestamp-Server, damit die Signatur auch nach Zertifikatsablauf gültig bleibt

Beispiel:

powershellKopierenBearbeitensigntool sign /f meinZertifikat.pfx /p MeinPasswort /t http://timestamp.digicert.com meineSoftware.exe

Erklärung:

/f= Zertifikatsdatei/p= Passwort/t= Zeitstempel-ServermeineSoftware.exe= zu signierende Datei

macOS: Software mit codesign signieren

Auf dem Mac ist der Prozess über das Terminal-Tool codesign eingebunden.

Anwendungsfall: .app-Pakete oder .dylib, .pkg, Shellskripte etc.

Beispiel:

bashKopierenBearbeitencodesign -s "Developer ID Application: Meine Firma" MeineApp.app

Für die Veröffentlichung über den App Store oder notarisiertes Deployment ist zusätzlich ein Upload zu Apple mit notarize erforderlich.

Achtung: Ohne gültige Signatur blockiert Gatekeeper die App beim ersten Start.

Linux: GPG- und SHA-basierte Signaturen

Unter Linux gibt es keinen einheitlichen Mechanismus wie bei Windows/macOS. Stattdessen sind folgende Verfahren üblich:

- GPG-Signaturen für Paketdateien, Tarballs oder KonfigurationenbashKopierenBearbeiten

gpg --armor --detach-sign meineDatei.tar.gz - SHA256-Hash + Signaturdatei, z. B.:bashKopierenBearbeiten

sha256sum meineDatei.tar.gz > checksum.txt gpg --sign checksum.txt

Oft wird die Software über Paketmanager (APT, RPM) signiert ausgeliefert – dafür existieren eigene Schlüssel- und Repository-Verfahren.

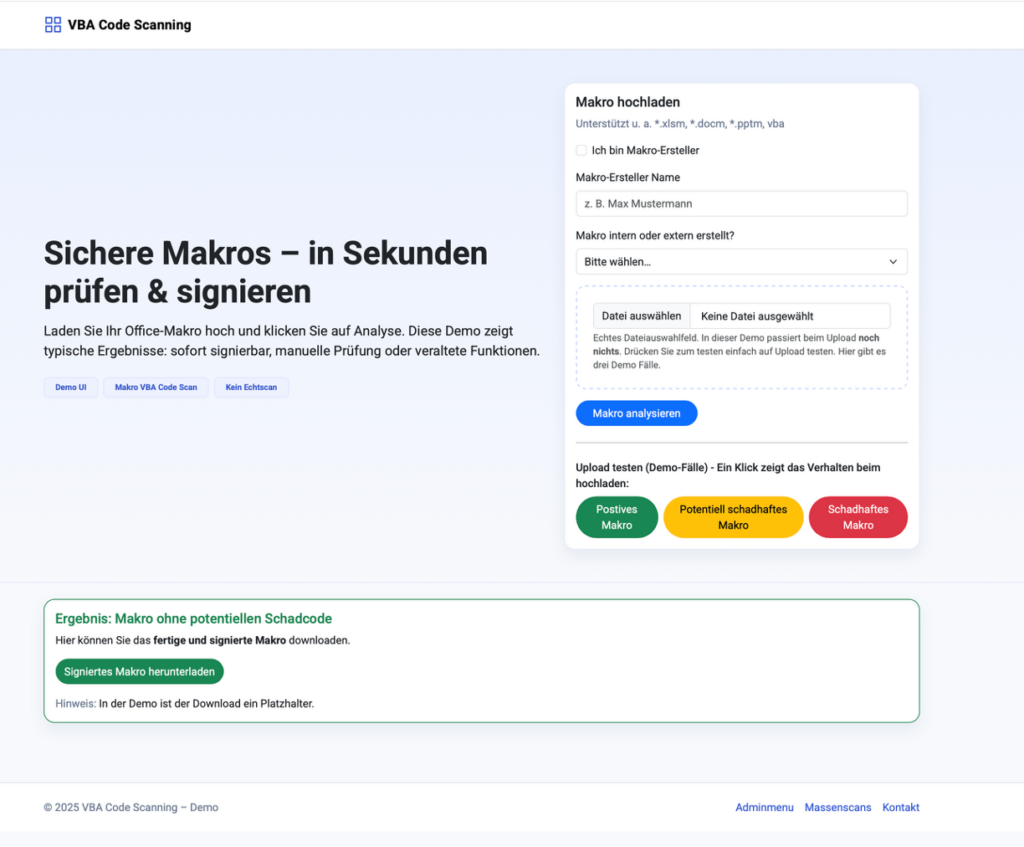

VBA-Makro-Prüfung & Signatur – unsere Softwarelösung

Wir haben eine tolle Software, die VBA-Makros im Self Service auf Schadcode prüft und signiert.

Hier geht es zur Online-Demo. Melden Sie sich gern bei uns für eine individuelle Vorführung.

Zusätzlich helfen wir Ihnen bei der Ablösung von Makros – von der Bestandsaufnahme bis zur sicheren Migration. Nehmen Sie gerne Kontakt auf!

Skripte, Makros, Installationen – was noch signiert werden kann

Neben ausführbarer Software sollten auch folgende Inhalte signiert werden:

- PowerShell- und Batch-Dateien

- Bash- und Shellskripte

- Office-Dateien mit Makros (.xlsm, .docm, .xla)

- Installationspakete und Updater

- JSON/XML-Dateien bei kritischen Konfigurationen

Jede Dateiart erfordert eigene Tools und Formate – das macht den Prozess schnell unübersichtlich.

Fazit: Signieren ist technisch machbar – aber oft umständlich

Der manuelle Weg funktioniert – aber er ist fehleranfällig, nicht skalierbar und schwer in Prozesse integrierbar. Wer regelmäßig signiert oder automatisiert ausliefert, braucht eine konsistente, zentral gesteuerte Lösung.

Die einfache Lösung: unsere Code Signing Software

Unsere Softwarelösung übernimmt den gesamten Prozess:

- Automatische Erkennung signierbarer Dateien

- Sicherheitsprüfung vor der Signatur

- Digitale Signierung per Zertifikat oder HSM

- Verwaltung über Webportal, CLI oder API

- Auditfähigkeit und Reporting inklusive

- Unterstützung von Windows, macOS, Linux, Office und Skriptsprachen

Sie sparen Zeit, vermeiden Fehler und erfüllen alle Compliance-Anforderungen.

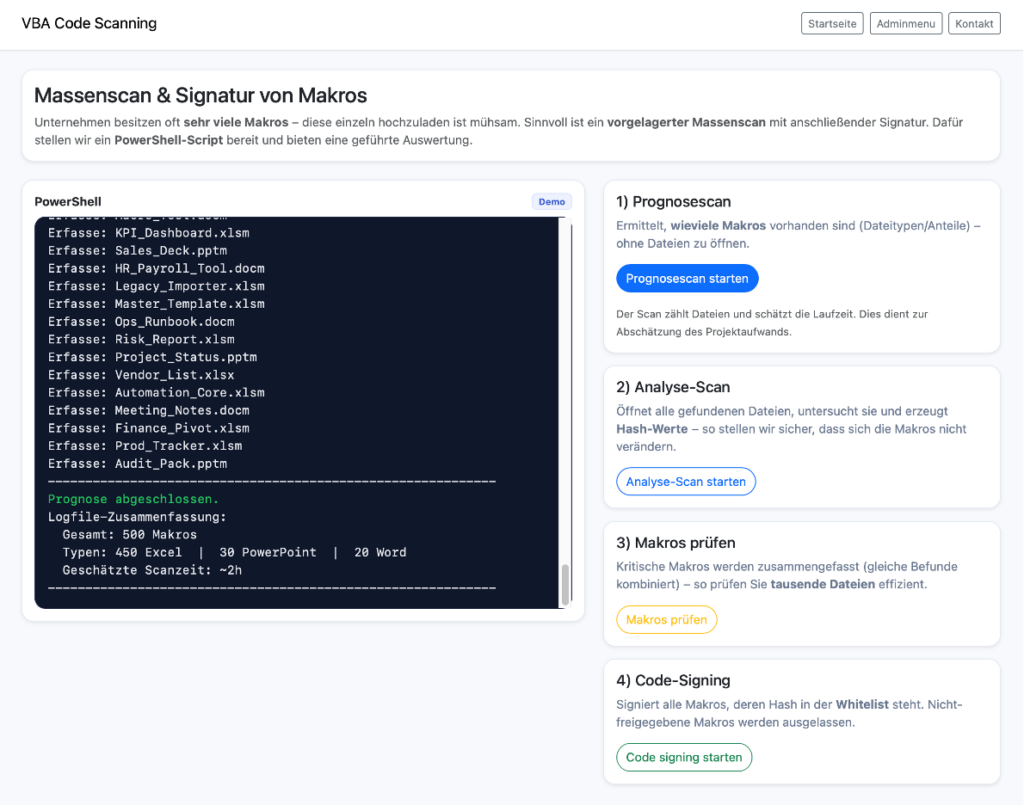

Hier geht es zur gratis Demo des Tools und hier zur gratis Demo der Massensignierung von vielen Makros per Script.

Tipp: Hier gibt es eine Info PDF zum Makro Signatur Tool

Image: https://pixabay.com/illustrations/icon-coding-icon-code-icon-coding-1379228/